Ciberseguridad y gestión de riesgos de tecnología

La automatización y digitalización de los procesos de negocio van de la mano con las nuevas tecnologías que ofrecen a las organizaciones una ventaja competitiva y agilidad a la hora de ejecutar sus estrategias y planes de negocio.

Las organizaciones deben reforzar los niveles de protección, identificando cuáles son las áreas y activos en donde necesitan invertir más tiempo, dinero y esfuerzo para protegerlas de mejor manera. Para ello se deben implementar planes de estratégicos de ciberseguridad para visualizar a qué riesgos están más expuestas y dónde tienen información más sensible, para que los esfuerzos de protección vayan enfocados en custodiar la información y activos más críticos.

Los servicios de los profesionales de ciberseguridad de Baker Tilly le ayudarán a identificar y gestionar el riesgo en los procesos de negocios mapeándolos con las capas y servicios tecnológicos, permitiendo a su organización ser más ágil y resiliente para detectar, afrontar y recuperarse de ataques de ciberseguridad.

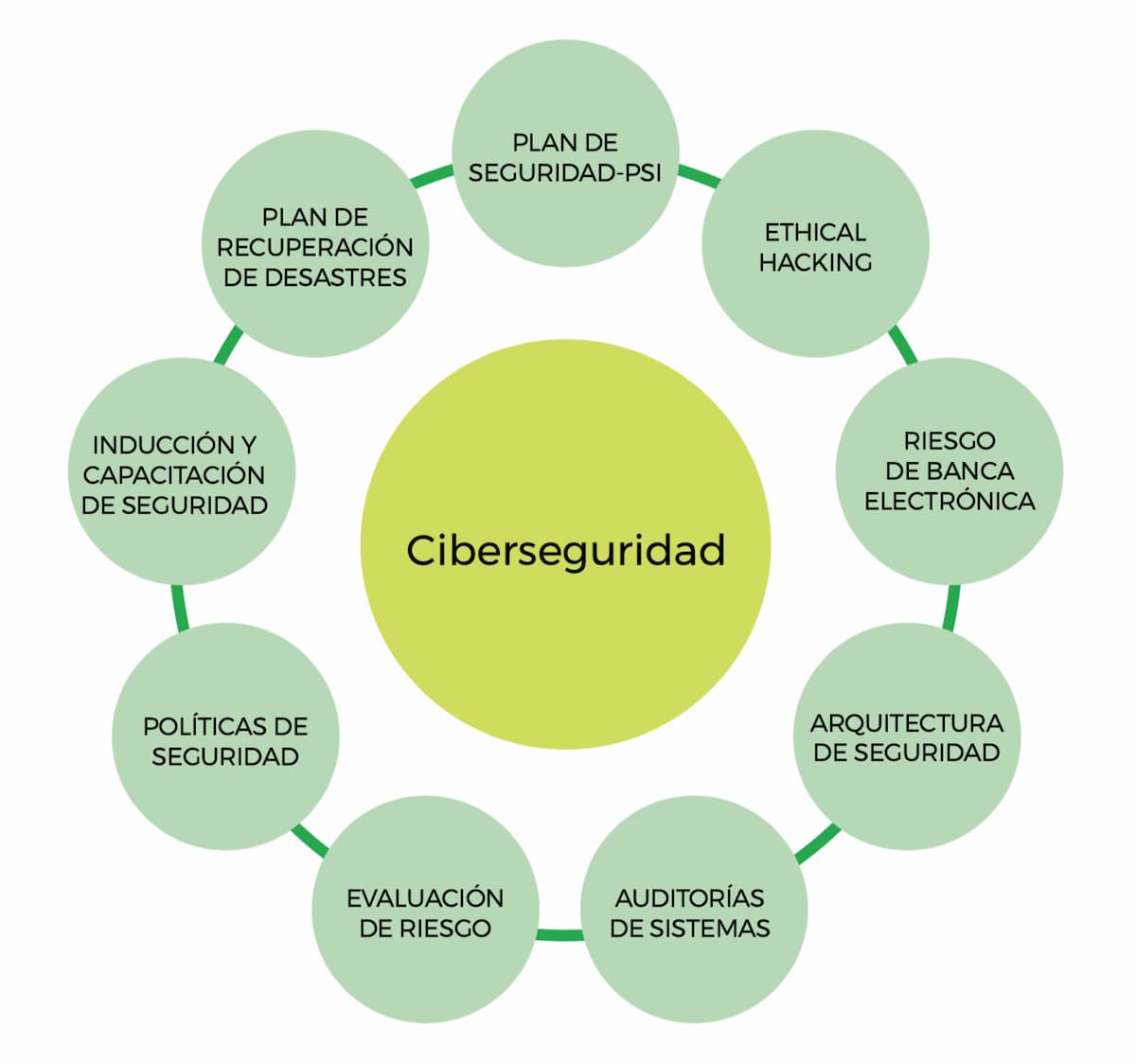

Los servicios de ciberseguridad y gestión de riesgos de tecnología que ponemos a disposición de las organizaciones son los siguientes:

- PLAN DE SEGURIDAD - PSI

Un Plan de Seguridad (PSI), consiste en la definición y priorización de un conjunto de proyectos en materia de seguridad de la información, con el objetivo de identificar y reducir los riesgos a los que está expuesta la organización hasta unos niveles aceptables, a partir de un análisis de la situación inicial y conocimiento de los procesos y activos críticos de la empresa.

- ETHICAL HACKING

Una prueba de "Ethical Hacking" o "Pentest", es la ejecución metodológica de un conjunto de tareas, utilizando técnicas manuales y automatizadas, y cuyo objetivo es ganar acceso a la Infraestructura Tecnológica, Servicios, Redes, Información o Aplicaciones de la Organización, simulando la actividad de un potencial atacante externo o interno.

- EVALUACIÓN DE RIESGO DE CIBERSEGURIDAD

La evaluación de riesgo de ciberseguridad nos permite realizar un “GAP Análisis” utilizando mejores prácticas para identificar los principales riesgos de ciberseguridad a los que está expuesta nuestra empresa.

- DISEÑO DE ARQUITECTURA DE SEGURIDAD

La Arquitectura de Seguridad de la Información es la definición de un esquema, mediante el cual se establecen las directrices a nivel de seguridad en cada uno de los componentes tecnológicos que soportan los procesos de negocio.

- AUDITORÍA DE SISTEMAS

Las Auditorías de Sistemas, ayudan a las organizaciones a conocer como se encuentra el ambiente de control en comparación con las mejores prácticas y a mantener a la alta gerencia informada del nivel de riesgo a la que están expuestos sus activos tecnológicos.

- EVALUACIÓN DE RIESGO DE BANCA ELECTRÓNICA

La Evaluación de Riesgo de Banca Electrónica, está diseñada para identificar y mitigar las debilidades de control y vulnerabilidades en los procesos de negocios que corren sobre: los Canales Electrónicos, Core Bancarios, Plataformas Operativas y demás Sistemas Satélites, que soportan la operativa de los servicios financieros.

- POLÍTICAS DE SEGURIDAD

Diseñar y documentar políticas y procedimientos de Seguridad de la Información y Tecnología, basados en mejores prácticas, regulaciones y lineamientos internos de cada empresa.

- INDUCCIONES Y CAPACITACIONES DE SEGURIDAD

Capacitación en temas de Seguridad de la Información, ciberseguridad, Auditorías de Sistemas, Riesgos Tecnológicos, para personal de planta o para altos ejecutivos.

- PLAN DE RECUPERACIÓN ANTE DESASTRES

Un plan de recuperación ante desastres (DRP) es un proceso de recuperación que cubre la información y la Infraestructura crítica, para que un negocio pueda retomar sus operaciones en caso de un desastre.

Evaluación preliminar de ciberseguridad

La metodología que hemos implementado para la prestación de los servicios de ciberseguridad y gestión de riesgos, incluye como la realización de una evaluación preliminar de ciberseguridad con la finalidad de determinar el alcance y tipo de servicio que requiere la organización.

La evaluación de ciberseguridad consta de tres etapas

- Técnicas automatizadas: Se ejecutan análisis de reconocimiento y vulnerabilidades sobre las muestras seleccionadas, con la ayuda de herramientas especializadas.

- Técnicas manuales y entrevistas: Se realizan reuniones con la Gerencia y con los encargados de Tecnología y Seguridad de la Información para poder comprender los procesos de negocios, información crítica, los activos de información y la Infraestructura de TI. También, se ejecutan pruebas manuales de seguridad.

- Emisión de Informe: Se prepara y se envía un informe con el detalle de las pruebas realizadas y las vulnerabilidades e inconsistencias identificadas.

Auditoría de sistemas

Una auditoría es un proceso sistemático, independiente y documentado para obtener evidencias y evaluarlas de manera objetiva con el fin de determinar la extensión en que se cumplen los criterios de auditoría.

La Auditorías de Sistemas cumplen un rol muy importante en esta economía cada vez más digitalizada ya que ayudan a medir el nivel de riesgo de los procesos de negocios que soportan las operaciones de la empresa.

Nuestra propuesta de valor

Con la ejecución de una Auditoría de Sistemas, se obtienen entre otras cosas los siguientes beneficios:

- Medir el ambiente de control de la organización.

- Evaluar cumplimiento de regulaciones y mejores prácticas.

- Evaluar el nivel de riesgo de los sistemas de información e infraestructura tecnológica de la organización.

- Mantener enterada a la alta gerencia del nivel de riesgo a lo que están expuestos sus activos tecnológicos.

- Validar el diseño y la efectividad de los controles tecnológicos.

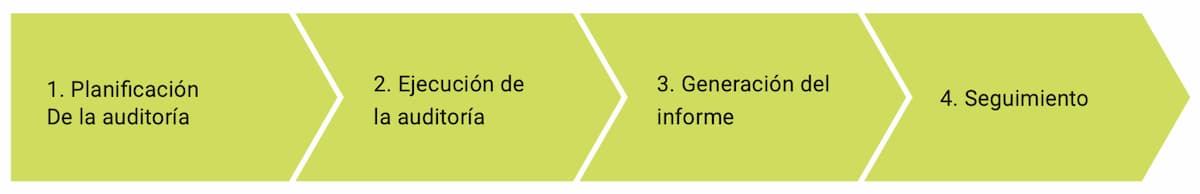

Metodología y etapas de la auditoría

Para la ejecución de las Auditorías de Sistemas, nos apoyamos en las regulaciones, mejores prácticas del mercado y estándares internacionales tales como: ISO, COBIT, ITAF entre otras, para garantizar un trabajo detallado y de calidad.

Las etapas de una Auditoría se pueden apreciar en la siguiente imagen:

- Planificación de la Auditoría:

La planeación de Auditoría de Sistemas incluye: la naturaleza, plazos y alcance de los procedimientos de auditoría a realizar, con el fin de obtener evidencias apropiadas para formar una opinión. El alcance incluye las áreas a auditar, el tipo de trabajo planificado, los objetivos de alto nivel, y alcance del trabajo y temas como el presupuesto, asignación de recursos, fechas, público objetivo y otros aspectos generales del trabajo. Una descripción de alto nivel del trabajo de auditoría a realizar en un cierto periodo de tiempo. - Ejecución de la Auditoría:

Se realizará la auditoría de acuerdo con el plan de auditoría aprobado y se establecerá un plan de proyecto, siguiendo los siguientes elementos:- Planificación y análisis de riesgos.

- Identificar los controles.

- Evaluar controles y obtener evidencias.

- Documentar el trabajo realizado y los hallazgos identificados.

- Confirmar hallazgo y las acciones correctivas.

- Generación del Informe:

Posterior a la ejecución de la Auditoría, generamos un reporte para comunicar los resultados al concluir la asignación, que incluye, pero no se limita a:- Identificación de la empresa, los destinatarios previstos y cualquier restricción sobre el contenido y la circulación.

- Alcance, objetivos de la asignación, período de cobertura y la naturaleza, los plazos y el alcance del trabajo realizado.

- Hallazgos, conclusiones y recomendaciones de la auditoría.

- Cualquier calificación o limitación dentro del alcance que el profesional de auditoría y aseguramiento de SI tenga con respecto a la asignación.

- Firma, fecha y distribución según los términos del estatuto de la función de auditoría o carta de asignación de auditoría.

- Seguimiento:

Establecemos un proceso de seguimiento para ayudar a proporcionar garantía razonable de que cada revisión realizada proporciona beneficio óptimo a la empresa, requiriendo que los acuerdos sobre las conclusiones de las revisiones se implementan de acuerdo con los compromisos de la gerencia o la gerencia (ejecutiva) y reconoce y comprende el riesgo de retrasar o no implementar los resultados y /o recomendaciones propuestas.

Plan de recuperación ante desastres (DRP)

Un Plan de Recuperación ante Desastres (Disaster Recovery Plan) es un proceso de recuperación que cubre los datos, el hardware y el software crítico, para que un negocio pueda comenzar de nuevo sus operaciones en caso de un desastre natural, tecnológico o causado por humanos.

Los planes de recuperación ante desastres de TI proporcionan un procedimiento paso a paso para la recuperación de los sistemas, redes y servicios de TI para reanudar las operaciones normales. El objetivo de estos procesos es minimizar cualquier impacto negativo en las operaciones de la empresa. El proceso de recuperación ante desastres de TI identifica los sistemas y redes críticas; prioriza su objetivo de tiempo de recuperación y delinea los pasos necesarios para reiniciarlos, reconfigurarlos y recuperarlos. Un plan integral de DRP también incluye todos los contactos de proveedores relevantes, fuentes de conocimientos para la recuperación de los sistemas alterados y una secuencia lógica de pasos de acción a tomar para una recuperación sin problemas.

Nuestra propuesta de valor

El objetivo de un DRP es definir estrategias, procedimientos y controles para permitir la recuperación de las operaciones ante la ocurrencia de incidentes o interrupciones:

Dentro de los valores agregados que podemos obtener de un DRP, se encuentran:

- Fortalece la capacidad de recuperación.

- Permite mapear los procesos críticos y conocer su impacto en la continuidad.

- Mejora los controles de ciberseguridad.

- Ventaja competitiva frente a sus competidores que serán menos resilientes.

- Imagen de confianza ante terceros y reguladores.

- Reducción de costes al disminuir el impacto de los posibles incidentes e interrupciones.

- Contribuye a generar más coordinación entre los equipos.

Metodología y etapas de un DRP

Para la elaboración de un Plan de Recuperación ante Desastres, hemos estructurado una metodología que utiliza como base la NIST SP800-34 y la ISO 22301. Además, se apoya de otros estándares internacionales y procedimientos internos.

Las etapas para la elaboración de un DRP se pueden observar en el siguiente cuadro:

Análisis de impacto (BIA)

- Identificar activos y recursos críticos de TI.

- Identificar el impacto de las interrupciones.

- Establecimiento de tiempo de recuperación.

- Identificar procesos críticos de negocio.

Análisis de riesgo

- Identificación y gestión del riesgo, su impacto y ocurrencia.

- Identificación de principales amenazas y vulnerabilidades.

Estrategia de recuperación

- Definir estrategias de recuperación.

- Definición de roles y responsabilidades.

Probar el plan

- Desarrollar el objetivo de las pruebas.

- Desarrollar criterios de éxito.

- Documentar lecciones aprendidas.

- Entrenamiento del personal.

Mantenimiento

- Revisión y actualización del Plan.

- Control de cambios y distribución del documento.

- Reentrenamiento de personal

Ethical Hacking

Una prueba de “Ethical Hacking” o “Pentest”, es la ejecución metodológica de un conjunto de tareas, utilizando técnicas manuales y automatizadas, y cuyo objetivo es ganar acceso a la Infraestructura Tecnológica, Servicios, Redes, Información o Aplicaciones de la Organización, simulando la actividad de un potencial atacante externo o interno.

Nuestra propuesta de valor

Con la ejecución de un “Pentest”, se obtiene entre otras cosas lo siguiente:

- Identificar y corregir las vulnerabilidades existentes.

- Cumplir con regulaciones y normativas.

- Disminuir los riesgos sobre la información, operativa, infraestructura tecnológica y servicios de la empresa.

- Minimizar el impacto en el negocio de una falla de seguridad.

- Mitigar la ocurrencia y consecuencia de un ciberataque.

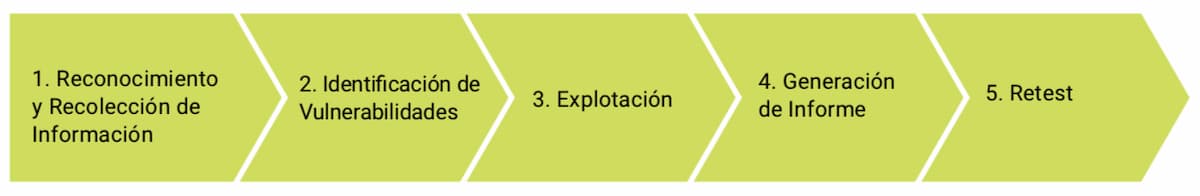

Metodología y etapas de un pentest

Para la ejecución del Pentest, utilizamos metodologías probadas y mejores prácticas del mercado, tales como: OSSTMM, OWASP y metodologías propietarias, para garantizar un trabajo de calidad, identificando las vulnerabilidades en toda su infraestructura tecnológica, arquitecturas y servicios.

Las etapas de un Pentest se pueden apreciar en la siguiente imagen:

- Reconocimiento y recolección de información:

En esta etapa es importante recolectar toda la información posible sobre la empresa, como por ejemplo: colaboradores, redes sociales, direcciones de correos, socios de negocio, etc. Además, de su infraestructura tecnológica y servicios públicamente expuestos. - Identificación y Análisis de Vulnerabilidades:

Una vez recopilada toda la información de la empresa se comienza con la etapa de identificación vulnerabilidades en donde se siguen procedimientos manuales y automatizados para identificar y documentar vulnerabilidades en las plataformas tecnológicas y servicios. - Explotación:

Por cada vulnerabilidad identificada en la etapa previa, se intenta ganar acceso a los sistemas, plataformas y servicios. Utilizando herramientas, “exploit” y técnicas manuales.

Una vez que ganamos acceso, procedemos a tratar de elevar privilegios de las cuentas o servicios comprometidos, para poder acceder a las redes, sistemas y la mayor información posible. - Generación de informe:

Concluida la ejecución del “Pentest”, se documenta el trabajo realizado, todas las vulnerabilidades identificadas y se hacen recomendaciones para la implementación de controles mitigantes. - Retest:

Esta etapa se ejecuta posterior a la corrección de las vulnerabilidades por parte de la empresa y su objetivo es evaluar si las recomendaciones dadas, fueron adecuadamente implementadas y si el riesgo señalado fue mitigado.

Evaluación de riesgo de la Banca electrónica – (risk-eb).

La Evaluación de Riesgo de la Banca Electrónica (RISK-EB), está diseñada para identificar, evaluar y mitigar las debilidades de control y vulnerabilidades en los procesos de negocios que corren sobre: los Canales Electrónicos, Core Bancarios, Plataformas Operativas y demás Sistemas Satélites, que soportan la operativa de los servicios financieros.

RISK-EB permite también, validar el cumplimiento del acuerdo 6-2011 de la Superintendencia de Bancos de Panamá, Las Medidas de Seguridad del Reglamento Operativo de ACH y el “Customer Security Program de Swift (CSP)”. Todo esto soportado por un análisis metodológico del flujo de procesos dentro de las actividades de Banca Electrónica, que van desde la autenticación del cliente en el canal electrónico, hasta la ejecución y procesamiento de las transacciones en el Core Bancario.

Nuestra propuesta de valor

RISK-EB tiene como objetivo la identificación de los riesgos y vulnerabilidades en todas las capas tecnológicas que participan en el proceso de Banca Electrónica.

Dentro de los valores agregados que podemos obtener, se encuentran:

- Mapeo y administración del riesgo en el proceso de Banca Electrónica.

- Identificación de vulnerabilidades y debilidades de control.

- Identificación y documentación de controles de negocios.

- Validación técnica de la efectividad de los controles de negocio.

- Disminución de ocurrencia e impacto al negocio de una falla de ciberseguridad.

- Pruebas de cumplimiento regulatorio (Acuerdo 6-2011, ACH y Swift).

- Mejora la confianza de clientes y accionistas.

- Permita a la alta gerencia conocer el estado de ciberseguridad de los canales de Banca Electrónica.

Metodología y etapas de la evaluación de risk-eb

Para la Evaluación de Riesgo de Banca Electrónica, utilizamos las mejores prácticas de ciberseguridad, Análisis de Vulnerabilidades y una metodología estructurada en bloques, pensada para facilitar la compresión de los procesos de negocios, realizar las pruebas técnicas y de efectividad de controles en los Canales de Banca Electrónica.

Las etapas de RISK-EB son:

En la siguiente imagen se detallan las tareas y actividades a realizar por cada etapa de RISK-EB:

- Entendimiento

- Identificar los procesos operativos y de negocio.

- Definir alcance de la evaluación.

- Solicitar documentación y políticas.

- Solicitar información técnica y operativa de la infraestructura de TI.

- Solicitar documentación (de existir) de las reglas de negocio desplegadas.

- Identificación de reglas de negocio

- Recorrido (Walktrough) a los procesos a través de los sistemas y plataformas que los soportan.

- Seleccionar los controles a ser evaluados.

- Ejecución de pruebas

- Ejecución de Pentest regulatorio.

- Realizar de efectividad técnica de los controles seleccionados.

- Ejecución de pruebas de cumplimiento de las normas y estándares.

- Documentar cada una de las desviaciones.

- Informes

- Pentest regulatorio.

- Cumplimiento de las Medidas de Seguridad de ACH.

- Cumplimiento de CSP de Swift.

Baker Tilly Panamá

Avenida Samuel Lewis,

Calle 55 Este, Plaza Obarrio, Piso 1, Oficina 111

Panamá, República de Panamá

T + 310-0950

M + 6675-0003

www.bakertilly.com.pa